Här skulle vi titta på de detaljerade stegen för att aktivera TLS i Oracle Apps R12.2

Innehållsförteckning

Introduktion:

Datan mellan webbläsare och webbserver färdas okrypterad i R12-applikationen, så lösenordet och annan information kan spåras av sniffer. Vi undviker detta genom att implementera SSL i R12.

Med SSL-implementering färdas data i de krypterade formerna och endast webbläsare och webbserver kan dekryptera den.

Implementeringen kräver SSL-certifikatet och konfigurationen i R12-miljön enligt konfigurationen

Vad är SSL?

SSL och TLS är det kryptografiska protokollet som säkerställer integritet mellan kommunicerande applikationer och deras användare på Internet

Vad är Transport Layer Security (TLS)

Transport Layer Security, eller TLS, är efterföljaren till SSL. TLS, liksom SSL, är ett protokoll som krypterar trafik mellan en klient och en server. TLS skapar en krypterad anslutning mellan två maskiner som gör att privat information kan överföras utan problem med avlyssning, datamanipulation eller meddelandeförfalskning.

Så fungerar SSL

- Klienten skickar en begäran till servern med HTTPS-anslutningsläge.

- Servern presenterar sitt digitala certifikat för klienten. Detta certifikat innehåller serverns identifierande information som servernamn, organisation och serverns offentliga nyckel och digital signatur för CA:s privata nyckel

- Klienten (webbläsaren) har de publika nycklarna för alla CA. Den dekrypterar det digitala certifikatets privata nyckel. Denna verifiering bevisar att avsändaren hade tillgång till den privata nyckeln och därför sannolikt är den person som är associerad med den offentliga nyckeln. Om verifieringen går bra, autentiseras servern som en betrodd server.

- Klienten skickar till servern en lista över de krypteringsnivåer, eller chiffer, som den kan använda.

- Servern tar emot listan och väljer den starkaste krypteringsnivån som de har gemensamt.

- Klienten krypterar ett slumpmässigt nummer med serverns publika nyckel och skickar resultatet till servern (som endast servern ska kunna dekryptera med sin privata nyckel); båda parter använder sedan slumptalet för att generera en unik sessionsnyckel för efterföljande kryptering och dekryptering av data under sessionen

ssl-implementeringen kommer att bero på topologin för R12-implementeringen. Jag är här och lyfter fram alla de viktigaste.

TLS-avslutningspunkt

- En TLS-termineringspunkt är slutpunktsservern för den krypterade anslutningen som har initierats av en klient (till exempel en webbläsare).

- I fallet med Oracle E-Business Suite kan Oracle HTTP-servern fungera som en TLS-avslutningspunkt. En alternativ TLS-avslutningspunkt, till exempel en omvänd proxy eller lastbalanserare, kan konfigureras framför Oracle HTTP-servern.

Olika SSL-topologi

- En enda webbserverdistribution med TLS-termineringspunkt som webbserver

Det här är ganska enkelt. Vi kommer att behöva det digitala certifikatet för webbservern. Stegen är rakt fram. Trafiken mellan webbläsare och webbserver kommer att krypteras

- Att ha en lastbalanserare som serverar 2 eller fler webbservrar gör det lite komplicerat

I det här fallet kan vi ha följande alternativ

1.End to end-kryptering av trafik (TLS-termineringspunkt som webbserver)

Hela trafikflödet, dvs från webbläsare till lastbalanserare och från lastbalanserare till webbserver är krypterat

Det finns två sätt att göra det

a) Pass-through-konfiguration :Belastningsbalansen i det här fallet dekrypterar/krypterar inte meddelandet .det går bara genom trafiken till webbservern

b) Dekryptering/kryptering :Lastbalansen i det här fallet dekrypterar trafiken på lastbalanseringsnivån och krypterar den igen och skickar den till webbservern som återigen dekrypterar den

2. SSL-terminator (Alternativ TLS-termineringspunkt):Trafiken mellan webbläsare och lastbalanserare är endast krypterad. Lastbalansen fungerar som SSL-terminator och avslutar SSL på lastbalanseringsnivån och skickar den okrypterade trafiken till webbservern.

Steg för att utföra konfiguration för varje topologi finns nedan

En enda webbserverdistribution med TLS-termineringspunkt som webbserver

Viktiga poäng

1) Uppgradera till ett minimum av Java Development Kit (JDK) 7.

Användningen av TLS 1.2 kräver åtminstone Java 7

2) Uppgradera Oracle Fusion Middleware.

Användningen av TLS 1.2 kräver Oracle Fusion Middleware 1.1.1.9

3) Applicera produktspecifika plåster.

Oracle Workflow – Använd patch 22806350 :R12.OWF.C för att lösa ett Oracle Workflow Notification Mailer-problem.

Oracle iProcurement – Applicera patchen/korrigeringarna som nämns i My Oracle Support Knowledge Dokument 1937220.1 , Oracle iProcurement, Exchange och OSN misslyckas efter att leverantörswebbplatsen migrerat från SSLv3 till TLS-protokoll (med SSL Handshake SSLIOClosedOverrideGoodbyeKiss) , som motsvarar lämpliga programversioner.

Oracle iPayment – Använd patch 22522877 :R12.IBY.C.

Oracle XML Gateway – Använd patch 22326911 :R12.ECX.C.

Steg 1

Ställ in din miljö

Stegen som beskrivs i det här avsnittet måste utföras på det (pågående) körfilsystemet för att säkerställa att TLS-installationen sedan förökas till patchfilsystemet under nästa online-patchning. Det bör inte finnas en aktiv lappningscykel vid denna tidpunkt. För att kontrollera om en online-patchningscykel redan är aktiv eller inte, kan du använda följande kommando:

UNIX:

$ adop -status

- Logga in på programnivån Oracle E-Business Suite Release 12.2 som OS-användare som äger installationsfilerna.

- Filsystemet med programkontextfilvariabeln s_file_edition_type inställt på "kör" anger körningsfilsystemet. Källa till miljöfilen för din programnivå (

.env), som finns i APPL_TOP katalogen i körfilsystemet. Källkod inte APPS .env filen, annars kommer miljövariablerna 10.1.2 att hämtas och Oracle Wallet Manager 11g kommer inte att starta. Efter att ha hämtat miljöfilen ska miljövariabeln $FILE_EDITION köras. - Ställ in PATH-miljövariabeln så att den inkluderar Fusion Middleware-platsen och DISPLAY-variabeln för owm gui

Till exempel

export PATH=$FMW_HOME/webtier/bin:$FMW_HOME/oracle_common/bin:$PATH

export DISPLAY=

S steg 2

Skapa en plånbok

Platsen s_web_ssl_directory används fortfarande av vissa Oracle E-Business Suite Release 12.2-komponenter (till exempel XML Gateway Transportation Agent OXTA) och under kloningsprocessen för Oracle Fusion Middleware.

Vi kan hitta den här platsen på nedan sätt

cat $CONTEXT_FILE|grep “s_web_ssl_directory”

Öppna Wallet Manager som en bakgrundsprocess:

| $ owm & |

På Oracle Wallet Manager-menyn, navigera till Wallet>

Nytt.

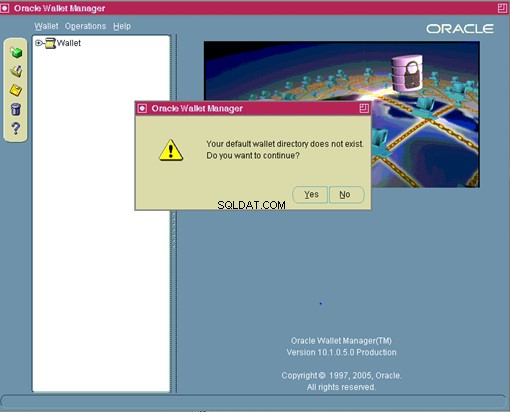

Svar NEJ till:Din standardplånbokskatalog finns inte. Vill du skapa den nu?

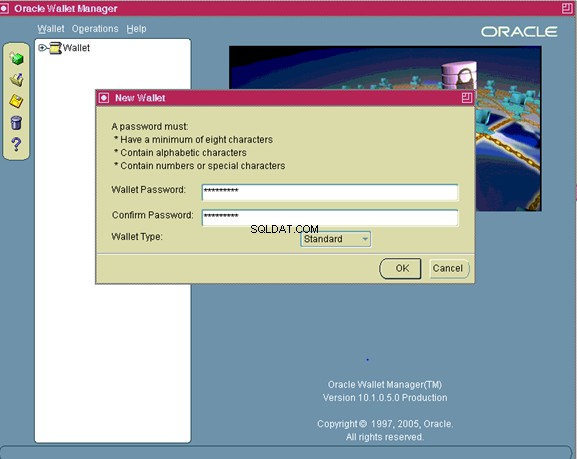

Den nya plånboksskärmen kommer nu att uppmana dig att ange ett lösenord för din plånbok

Ange lösenordet och kom ihåg det

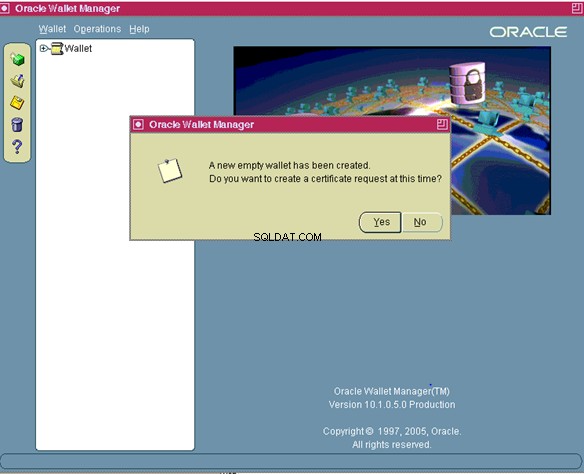

En ny tom plånbok har skapats. Vill du skapa en certifikatbegäran just nu?

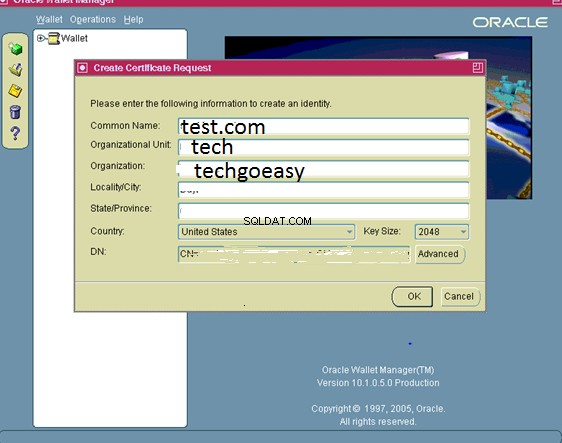

Efter att ha klickat på "Ja" på skärmen Skapa certifikatbegäran dyker upp:

Fyll i lämpliga värden där:

| Allmänt namn | Det är namnet på din server inklusive domänen. |

| Organisationsenhet:(valfritt) | Enheten inom din organisation. |

| Organisation | Det är namnet på din organisation |

| Ort/Stad | Det är din ort eller stad. |

| Stat/provins | är det fullständiga namnet på din stat eller provins, förkorta inte. |

Välj ditt land från rullgardinsmenyn och för nyckelstorlek, välj 2048 som ett minimum. Klicka på OK.

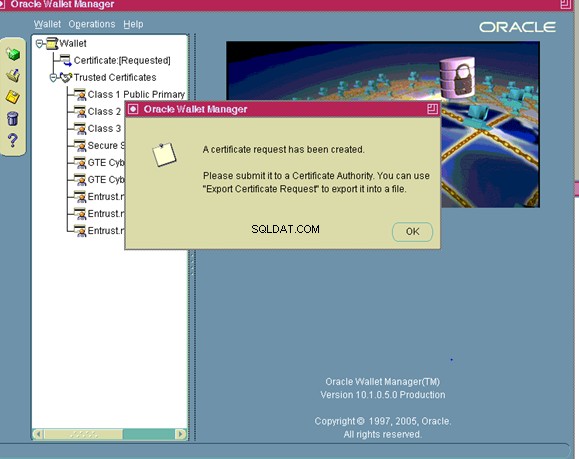

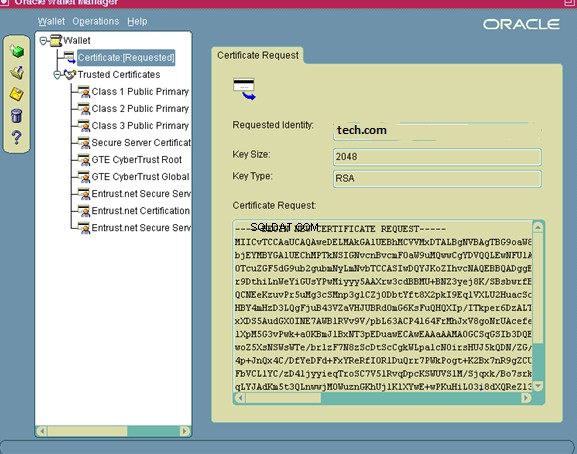

Klicka på På begärt certifikat

Du måste exportera certifikatbegäran innan du kan skicka in den till en certifieringsmyndighet.

- Klicka på Certifikat [Begärt] för att markera det.

- Klicka på Operations> från menyn

Exportera certifikatbegäran

- Spara filen som server.csr

- Klicka på Plånbok från menyn och klicka sedan på Spara.

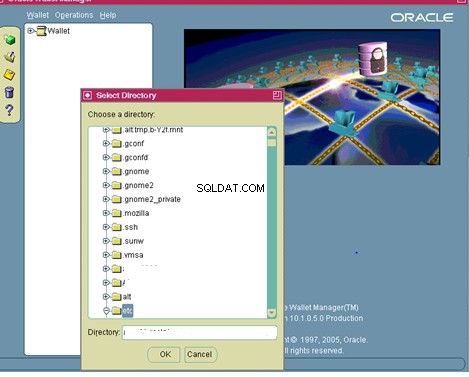

- På skärmen Välj katalog ändra katalogen till din fullt kvalificerade plånbokskatalog.

- Klicka på OK.

- Klicka på Plånbok från menyn och markera rutan Automatisk inloggning.

Se till att göra detta lösenord till något du kommer ihåg. Du måste använda lösenordet när du öppnar plånboken med Oracle Wallet Manager eller utför operationer på plånboken med kommandoradsgränssnittet. Med automatisk inloggning aktiverade processer som skickats av OS-användaren som skapade plånboken behöver inte ange lösenordet för att komma åt plånboken.

- Avsluta Wallet Manager.

Plånbokskatalogen kommer nu att innehålla följande filer:

cwallet.sso

ewallet.p12

server.csr

Du kan nu skicka in server.csr till din certifieringsmyndighet för att begära ett servercertifikat

Spara plånboken med plånbok och spara och ange katalogsökvägen

Skicka certifikatbegäran till en certifikatutfärdare .

Obs:Ändringar av signaturalgoritm

Branschstandarder för krypteringsalgoritmer är ständigt under översyn. Certifikat utfärdade med en SHA-1-baserad signaturhashalgoritm som industristandard fasas ut. Många certifikatmyndigheter rekommenderar eller kräver SHA-2 som minimisignaturalgoritm för att utfärda certifikat. Tidsramen för att flytta till SHA-2 varierar beroende på vilken certifikatutfärdare som används. Kravet på SHA-2 påverkar också mellanliggande certifikat som också måste vara SHA-2 för att kunna kopplas tillbaka till slutenhetens SHA-2-certifikat som utfärdats. Rotcertifikat påverkas inte.

Se följande My Oracle Support Knowledge Documents för mer information:

Dokument 1448161.1 , Hur man producerar CSR med en SHA-1 eller bättre signaturalgoritm

Dokument 1275428.1 , Supportstatus för SHA-2 i Oracle Application Server (10.1.2.X.X/10.1.3.X.X) och Fusion Middleware 11g (11.1.1.X)

Dokument 1939223.1 , Är det möjligt att generera SHA-2-certifikatsigneringsförfrågningar med Oracle Wallet Manager eller ORAPKI i FMW11g

Beroende på din certifikatleverantör, kanske MD5-baserade certifikatförfrågningar (CSR) som genereras av Oracle Wallet Manager (OWM) inte accepteras.

Till exempel kommer Symantec nu endast att acceptera SHA-1 2048-bitarsbaserade CSR:er eller högre. På grund av en strömbegränsning i både OWM och orapki, är de oförmögna att generera något annat än MD5-baserade CSR. OWM kan acceptera SHA-2 eller högre betrodda certifikat och servercertifikat, det kan bara inte generera dem.

I dessa fall är lösningen att använda OpenSSL för att generera CSR. Ett exempel på denna process ges nedan.

- Använd OpenSSL för att ta den befintliga plånboken och spara den som en ny fil i PEM-format:

openssl pkcs12 -in ewallet.p12 -noder -out nonoracle_wallet.pem

Använd OpenSSL för att generera begäran som anger SHA-2:

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

Vid det här laget kommer OpenSSL att fråga dig om förfrågningsattributen. Var noga med att ange samma data som du angav när du skapade CSR i OWM. Ange inte ett "utmaningslösenord" eftersom detta har ansetts vara osäkert av de flesta certifierande myndigheter.

- CSr:n ska nu skickas till din certifikatutfärdare för att begära ett servercertifikat.

- När du har fått ditt nyligen utfärdade certifikat kan du importera detta till din plånbok med OWM och fortsätter med nästa steg nedan

Steg 5

Importera ditt servercertifikat till plånboken

När du har fått ditt servercertifikat från din certifieringsmyndighet måste du importera det till din plånbok. Kopiera certifikatet till server.crt i plånbokskatalogen på din server med någon av följande metoder:

- ftp certifikatet (i binärt läge)

- kopiera och klistra in innehållet i server.crt

Följ dessa steg för att importera server.crt till din plånbok:

- Öppna Wallet Manager som en bakgrundsprocess:

$ owm &

- Klicka på Plånbok från menyn och sedan på Öppna.

- Svara Ja när du uppmanas:

Din standardplånbokskatalog finns inte.

Vill du fortsätta?

- På skärmen Välj katalog ändra katalogen till din fullt kvalificerade plånbokskatalog och

klicka på OK

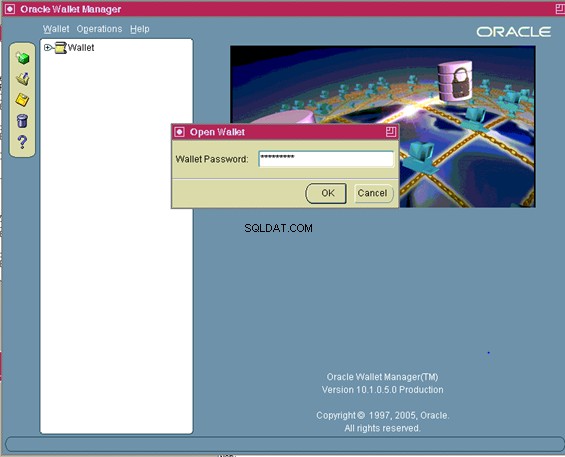

- Ange ditt plånbokslösenord och klicka på OK.

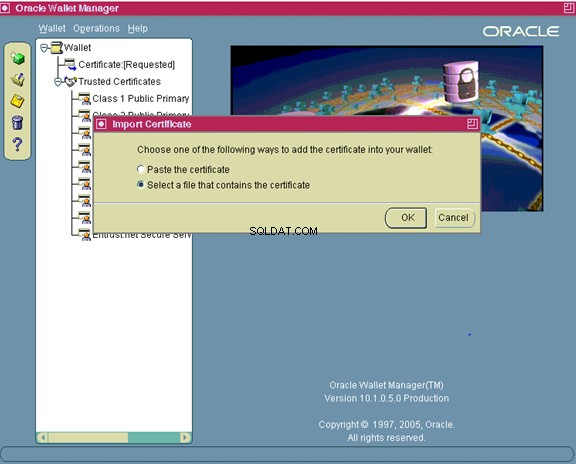

- På Oracle Wallet Manager-menyn navigerar du till Operations Import Användarcertifikat. Servercertifikat är en typ av användarcertifikat. Eftersom certifieringsmyndigheten utfärdade ett certifikat för servern och placerade dess distinguished name (DN) i fältet Ämne, är servern certifikatets ägare, alltså "användaren" för detta användarcertifikat.

- Klicka på OK.

- Dubbelklicka på server.crt för att importera den.

- Spara plånboken:

- På Oracle Wallet Manager-menyn klickar du på Plånbok.

- Verifiera att rutan för automatisk inloggning är markerad.

- Klicka på Spara

Obs:Om alla betrodda certifikat som utgör kedjan av server.crt inte finns i plånboken, kommer det att misslyckas att lägga till certifikatet. När plånboken skapades inkluderades certifikaten för de vanligaste CA:erna (som VeriSign, GTE och Entrust) automatiskt. Kontakta din certifieringsmyndighet om du behöver lägga till deras certifikat och spara den medföljande filen som ca.crt i plånbokskatalogen i base64-format. Ett annat alternativ är att följa instruktionerna nedan för att skapa ca.crt från ditt servercertifikat (server.crt). Om din certifieringsmyndighet tillhandahöll ett mellanliggande certifikat (för att slutföra kedjan) och spara sedan den tillhandahållna filen som intca.crt i ett Base64-format, detta måste importeras till Oracle Wallet Manager innan servern.crt importeras. Certifikat som består av flera delar (som typ P7B) skulle också falla i denna kategori

Skapa din certifieringsmyndighets certifikat

För att skapa ca.crt

- Kopiera server.crt till din PC (om nödvändigt) med någon av följande metoder:

ftp (i binärt läge) server.crt till din dator .

kopiera innehållet i server.crt och klistra in i anteckningsblocket på datorn. Spara filen som server.crt

- Dubbelklicka på server.crt för att öppna den med Cyrpto Shell Extension.

- På fliken Certifieringsväg klicka på den första (översta) raden och sedan Visa certifikat.

- På fliken Detaljer klickar du på Kopiera till fil, detta startar exportguiden.

- Klicka på Nästa för att fortsätta.

- Välj Base64-kodad X.509 (.CER) och klicka på Nästa.

- Klicka på Bläddra och navigera till den katalog du väljer.

- Ange ca.crt som namn och klicka på ok för att exportera certifikatet.

- Stäng guiden.

- Kopiera ca.crt tillbaka till din plånbokskatalog (om nödvändigt) med någon av följande metoder:

ftp (i binärt läge) ca.crt till din applikationsnivå plånbokskatalog

kopiera innehållet i ca.crt och klistra in i en ny fil i din plånbokskatalog med en textredigerare. Spara filen som ca.crt

Detaljerade steg för att importera certifikat med skärmbilder

| owm & |

Klicka sedan på plånbok -> öppna

Klicka på Ja

Ange den fullständiga sökvägen till wwallet-katalogen

Ange plånbokslösenordet

Now Operations:Importera användarcertifikat

Alternativt kan du lägga till certifikatet

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Om du behöver importera CA-certifikatet måste du också lägga till innehållet i filen ca.crt till filen b64InternetCertificate.txt som finns i katalogen 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Om du också fick ett mellanliggande certifikat (intca.crt) måste du också lägga till det i b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Steg 6 – Ändra Oracle HTTP Server-plånboken .

Kopiera

Du kan hitta dessa variabler från kontextfilen

cat $CONTEXT_FILE|grep “s_ohs_instance_loc”

cat $CONTEXT_FILE|grep “s_ohs_component”

Steg 7 – Ändra OPMN-plånboken och konfigurera chiffersviterna .

Ändra OPMN-plånboken

Standardplatsen för OPMN-plånboken är i

Vi kan hitta den här platsen på nedan sätt

cat $CONTEXT_FILE|grep “s_ohs_instance_loc”

- Navigera till

/config/OPMN/opmn/wallet katalogen. - Flytta befintliga plånboksfiler till en säkerhetskopia om du vill använda dem igen i framtiden.

- Kopiera cwallet.sso filerna från

/config/OHS/ /keystores/default katalogen till den aktuella katalogen.

Konfigurera OPMN Cipher Suites

Du måste utföra den här konfigurationen för att upprätthålla starka chiffersviter på OPMN:s fjärrport.

- Se till att alla processer är nere.

- Öppna opmn.xml filen som finns under din webbnivåinstans.

- Låt toppen av filen, leta efter SSL-alternativen i avsnittet

.

Ändra:

till

ssl-ciphers=”

Följande lista specificerar de giltiga chiffersviterna som kan användas:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

Till exempel:

ssl-ciphers=”SSL_RSA_WITH_AES_BCSHA_3SHA_BCSHA_18_AES_1000_1000/1000/1/1/>

Redigera admin.conf filen.

Ändra:

SSLcipherSuite SSL_RSA_WITH_RC4_128_SHA

SSLProtocol nzos_Version_1_0 nzos_Version_3_0

till

SSLcipherSuite

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Steg 8 – Ändra Oracle Fusion Middleware Control Console .

Fusion Middleware Control Console använder funktionaliteten hos OPMN för att hantera din Oracle Fusion Middleware Enterprise.

Flytta de befintliga plånboksfilerna till en säkerhetskopieringskatalog om du skulle vilja använda dem igen i framtiden.

- $EBS_DOMAIN_HOME/opmn/

/ /plånbok - $EBS_DOMAIN_HOME/opmn/

/plånbok - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

Vi kan hitta den här platsen på nedan sätt

cat $CONTEXT_FILE|grep “EBS_DOMAIN_HOME”

Kopiera cwallet.sso filen från

Obs :I fallet med ett delat filsystem och konfiguration med flera noder, görs uppdateringar av de två första katalogerna på den primära noden och uppdateringar av den tredje katalogen görs på respektive programnivånod där OHS konfigureras för TLS. Anledningen är att de två första katalogerna endast kommer att finnas på den primära noden, och den tredje katalogen kommer endast att finnas på varje programnivånod där OHS är aktiverat.

Steg 9

Använd Oracle Fusion Middleware Control för att göra några ytterligare ändringar av konfigurationsfilen:

- Logga in på Oracle Fusion Middleware Control Console (till exempel https://

. : /em). - Välj Web Tier Target under EBS Domain.

- Välj Administration > Avancerad konfiguration.

- Välj ssl.conf fil för redigering.

- Uppdatera direktiven Listen

och VirtualHost _default_: till SSL-porten, till exempel Listen 4443. - Uppdatera SSLProtocol och SSLcipherSuite-posten så att den matchar följande:

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:+HIGH:+MEDIUM

7. Klicka på Använd .

Följande kommando bör köras (på alla programnivånoder) för att sprida ändringarna som gjorts genom Oracle Fusion Middleware Control Console till kontextfilvariablerna:

perl $AD_TOP/bin/adSyncContext.pl contextfile=$CONTEXT_FILE

Ange användarlösenordet för APPS:

Ange lösenordet för WebLogic AdminServer:

Granska adSyncContext.log för ändringarna som har plockats upp och gjorts i sammanhangsfilen.

Använd Oracle E-Business Suite 12.2 – OAM Context Editor för att ändra de TLS-relaterade variablerna som visas i den här tabellen:

| TLS-relaterade variabler i kontextfilen | ||

| Variabel | Icke-TLS-värde | TLS-värde |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | samma som s_webport | samma som s_webssl_port |

| s_webssl_port | inte tillämpligt | standard är 4443 |

| s_https_listen_parameter | inte tillämpligt | samma som s_webssl_port |

| s_login_page | url konstruerad med http-protokoll och s_webport | url konstruerad med https-protokoll och s_webssl_port |

| s_external_url | url konstruerad med http-protokoll och s_webport | url konstruerad med https-protokoll och s_webssl_port |

Värdet för s_webport baseras på standardporten före någon TLS-konfiguration och förblir oförändrad när du byter till TLS

Steg 10 – Kör Autoconfig

Autoconfig kan köras genom att använda adautocfg.sh-skriptet i katalogen Application Tier $ADMIN_SCRIPTS_HOME.

Steg 11 – Starta om Application Tier-tjänsterna

Använd adapcctl.sh-skriptet i katalogen $ADMIN_SCRIPTS_HOME för att stoppa och starta om Application Tier Apache-tjänsterna.

Steg 12 – Sprid TLS-ändringar till korrigeringsfilsystem .

Följande steg måste utföras för att synkronisera TLS-inställningen mellan de två filsystemen:

- Redigera $APPL_TOP_NE/ad/custom/adop_sync.drv.

- Förutsatt att rsync-kommandot är tillgängligt på UNIX, måste följande direktiv kopieras och klistras in mellan avsnitten

och efter det befintliga <#Copy Ends>:

# Krävs för TLS-installationsmigrering från RUN till PATCH-filsystemet.

# Ändra kommandona i händelse av att rsync inte är tillgängligt eller om plattformen inte stöder exempel syntax.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_current_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/InterignetCertificate.b44 txt#Oracle HTTP Server Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%s_other_base FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/web%/tier/ s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Kontrollplånböcker so

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/_ophs%s_other_base%/FMW_Home/user_projects/_ophs/domain%n_projects/_ophs/domain%n_ebs/domains% wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_oh/sfiginstances/sfiginstance/S %s_ohs_component%/proxy-wallet/cwallet.sso

Steg som ska användas när du väljer SSL-terminator

Det finns inget behov av att skapa och installera certifikat på webbservern. I det här fallet behöver vi bara ställa in kontextfilsparametern som anges nedan

Använd Oracle Fusion Middleware Control för att göra några ytterligare ändringar av konfigurationsfilen:

- Logga in på Oracle Fusion Middleware Control Console (till exempel https://

. : /em). - Välj Web Tier Target under EBS Domain.

- Välj Administration > Avancerad konfiguration.

- Välj ssl.conf fil för redigering.

- Uppdatera ServerName-direktivet till TLS-termineringspunktinställningen

. . - Klicka på Använd.

- Välj httpd.conf fil för redigering.

- Uppdatera ServerName-direktiven till TLS-termineringspunktskonfigurationen

. . - Klicka på Använd.

Använd Oracle E-Business Suite 12.2 – Oracle Applications Manager (OAM) Context Editor för att ändra de TLS-relaterade variablerna som visas i den här tabellen:

| Ändringar vid användning av en annan TLS-termineringspunkt än OHS (såsom en lastbalanserare eller omvänd proxy) | ||

| Variabel | Icke-TLS-värde | TLS-värde |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | samma som s_webport | TLS-termineringspunkt extern port |

| s_webentryhost | samma som s_webhost | TLS-termineringspunkt värdnamn |

| s_webentrydomin | samma som s_domännamn | TLS-termineringspunkts domännamn |

| s_enable_sslterminator | # | Ta bort "#" för att använda ssl_terminator.conf |

| s_login_page | url konstruerad med http-protokoll och s_webport | Konstruera url med https-protokoll, s_webentryhost, s_webentrydomin, s_active_webport |

| s_external_url | url konstruerad med http-protokoll och s_webport | Konstruera url med https-protokoll, s_webentryhost, s_webentrydomin, s_active_webport |

Värdet för s_webport baseras på standardporten före någon TLS-konfiguration och förblir oförändrad när du byter till TLS.

Kör autokonfigurering

Autoconfig kan köras genom att använda adautocfg.sh-skriptet i katalogen Application Tier $ADMIN_SCRIPTS_HOME.

Starta om Application Tier-tjänsterna

Använd adapcctl.sh-skriptet i katalogen $ADMIN_SCRIPTS_HOME för att stoppa och starta om Application Tier Apache-tjänsterna.

Steg för end-to-end-kryptering med Pass through-konfiguration på Load Balancer

1) Alla steg som anges för en enda webbserver måste utföras.

2) Certifikatet måste skapas med lastbalanserarens namn

3) Vi kan köra certifikatstegen på en nod och sedan kopiera alla steg till de andra noderna

Kontextvärdet ändras

| TLS-relaterade variabler i kontextfilen | ||

| Variabel | Icke-TLS-värde | TLS-värde |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Steps for End to end encryption with Encryption/decryption on Load Balancer

1) All the steps given for single web server need to be executed.

2) The certificate need to be created at load balancer level and web node level also. It need to be created with load balancer Name on both the side

3) We can execute the certificate steps on one Web Node and then copy all the steps to the other nodes

4) The Load balance should have the client SSL certificate for the Web node certificate

Context value changes

| SSL Related Variables in the Context File | ||

| Variable | Non-SSL Value | SSL Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Both the ssl.conf and httpd.conf will have the ServerName pointing to the local host, rather than the web entry host of the TLS termination point.

In the case of a TLS termination point used, the configuration will generally consist of two profiles:a client SSL profile and a server SSL profile. Each profile will reference the corresponding certificate information of the other. Essentially, the TLS offloader needs to be aware of the TLS certificate information on the EBS side and EBS in turn needs to be aware of the TLS certificate information of the TLS termination point. Consult the documentation relevant to your TLS termination point for information on the proper configuration.

The example here is based on use of F5 BIG-IP TLS Accelerator:

SSL Client:

Parent Profile =clientssl

Certificate &Key =Subject Alternative Name (SAN) based certificate installed on BIG-IP

Chain =Intermediate chain certificate specified

SSL Server:

Parent Profile =serverssl

Certificate &Key =Basic certificate issued to the EBS instance

Chain =Intermediate chain certificate specified

We advise that both sides of the TLS configuration be tested independently. For example, test to make sure your EBS instance works with the TLS termination point first, revert the change, and then test that TLS configured only for EBS works. Once it is confirmed that both configurations work for TLS, you can commit to the end-to-end TLS configuration by re-introducing the TLS termination point.

An example of the protocol flow in this scenario:

client https request> TLS Off-loader (https:443)> EBS TLS (https:4443)

There are two distinct TLS certificate chains in play, therefore the TLS handshake and negotiation must complete in order for the communication to be successful. Any break in this flow will result in TLS protocol errors. In this example, the TLS termination point is operating on the general default port of 443, while EBS is configured to operate on port 4443.

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Configure Loopback and Outbound Connections

Step 1 – Update the managed server (WLS) configuration .

Append the following JVM parameter to all managed servers and the WebLogic administration server:

- Log in to Oracle Fusion Middleware Administration Console (for example, https://

. : /console) - Click on Lock &Edit.

- Under Domain Structure > your EBS domain> Environment and Servers, select one of the managed servers. (Note that you will need to repeat this for all managed servers and the WebLogic administration server in your environment.)

Then under the Server Start tab in the Arguments section, add the following:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Click on Save.

- Repeat steps 3 and 4 for all remaining managed servers.

- Click on Activate Changes.

Step 2 – Update the b64InternetCertificate.txt Truststores

Add the contents of the ca.crt file to b64InternetCertificate.txt file.

If you need to import the CA Certificate, you will also need to add the contents of the ca.crt file to the b64InternetCertificate.txt file located in the 10.1.2 ORACLE_HOME/sysman/config directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Step 3 – Update the cacerts Truststore

- Update the JDK cacerts file.

Oracle Web Services requires the certificate of the certifying authority who issued your server certificate (ca.crt from the previous step) to be present in the JDK cacerts file. In addition, some features of XML Publisher and BI Publisher require the server certificate (server.crt from previous step) to be present. - Navigate to the $OA_JRE_TOP/lib/security directory.

- Follow these steps to ensure these requirements are met:

- Backup the existing cacerts file.

- Copy your ca.crt and server.crt files to this directory and issue the following command to insure that cacerts has write permissions:

| $ chmod u+w cacerts 4. Add your Apache ca.crt and server.crt to cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts If you were also provided an Intermediate Certificate (intca.crt) then you will also need to add that to the cacerts before adding the server.crt:

$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

Step 4 Database tier setup

Oracle products such as Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore, and Pricing are leveraging the database as an HTTP client. The implementation of TLS for the Oracle Database Server (which acts as a client sending requests to the Web server) makes use of the Oracle Wallet Manager for setting up an Oracle wallet.

Obs :This is a mandatory requirement for Oracle iStore storefront pages when the web tier is TLS enabled.

To enable the HTTPS client request from the database using UTL_HTTP, you need to establish a truststore in wallet format. You do not need a server certificate for this wallet. You only need to import the root CA certificate for the root CAs that are the trust anchor for the sites you need UTL_HTTP to connect to.

- After setting your environment for the database tier, navigate to the $ORACLE_HOME/appsutil directory.

- Create a new wallet directory named wallet.

- Navigate to the newly created wallet directory.

- Open the Oracle Wallet Manager as a background process.

owm &

- In the Oracle Wallet Manager Menu, navigate to Wallet > New .

Answer NO to:Your default wallet directory doesn’t exist. Do you wish to create it now? The new wallet screen will now prompt you to enter a password for your wallet. Click NO when prompted:A new empty wallet has been created. Do you wish to create a certificate request at this time? - If you need to import ca.crt, on the Oracle Wallet Manager menu navigate to Operations > Import Trusted Certificate . Click OK . Double click on ca.crt to import it.

- Save the wallet:On the Oracle Wallet Manager Menu, click Wallet . Verify the Auto Login check box is selected. Click Save .

To test that the wallet is properly set up and accessible, log in to SQLPLUS as the apps user and execute the following:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; where:

‘[address to access]’ =the URL for your Oracle E-Business Suite Rapid Install Portal.

‘[proxy address] ‘ =the URL of your proxy server, or NULL if not using a proxy server.

‘file:[full path to wallet directory]’ =the location of your wallet directory (do not specify the actual wallet files).

Related links

Enabling SSL or TLS in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

How to find R12 components Version

40 Adpatch question every DBA should know

awk command

Keytool command