Det senaste datarisklandskapet

Företagsdata fortsätter att förändras snabbt i form, storlek, användning och bosättning. Sällan finns den kvar i silade konstruktioner längre, begränsad till vissa affärsenheter eller orörd av omvärlden. Data passerar nu fritt de tidigare uttänkta tröskelvärdena som begränsar affärspotentialen. Det flyter omkring i molnet, sprider sig mellan affärsenheter och flödar överallt.

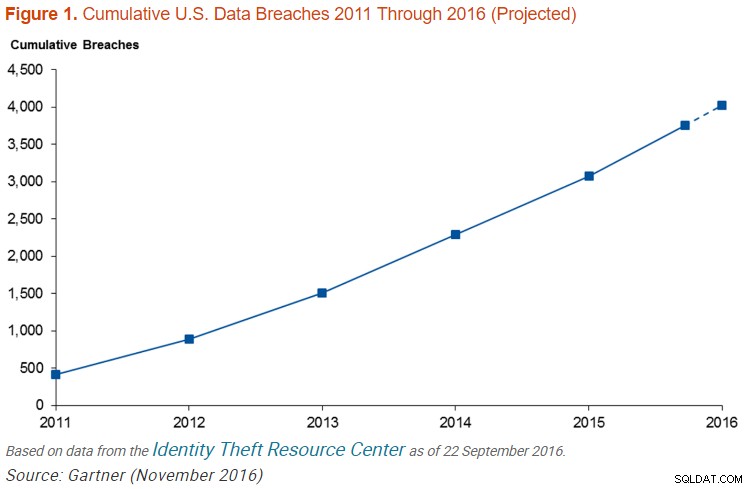

Men trots all förändring och möjlighet som data representerar, när den väl har skapats eller samlats in, hotas den av attack och missbruk. Med antalet rapporterade dataintrång som fördubblats under de senaste tio åren och en halv miljard poster som avslöjades förra året, hotas vårt beroende av information alltmer på grund av bristande säkerhet.

Med exponeringen av personuppgifter i industriell skala var framväxten av dataskyddslagstiftningen oundviklig. Företag och statliga myndigheter som samlar in och hanterar personligt identifierbar information (PII) måste nu följa Payment Card Industry Data Security Standard (PCI DSS) och Health Insurance Portability and Accountability Act (HIPAA) krav i USA, General Data Protection Regulation (GDPR) ) i Europa och många internationella och lokala tilläggslagar som POPI i Sydafrika, KVKK i Turkiet och California Consumer Privacy Act (CCPA).

Dataintrång medför också explicita kostnader. Ponemon Institute Kostnad för ett dataintrång Studier fann att den genomsnittliga kostnaden per komprometterad post är ungefär 150 USD 2019. Studien sätter risken för att ha 10 000 stulna eller förlorade poster över 26 %. Så du har precis över en en-av-fyra chans att förlora 10 000 poster. Skulle du ta risken om du kunde använda teknik för att förhindra det?

Organisationer som har fastnat i gamla operativa modeller och tänkesätt förstår inte vikten av företagsomfattande säkerhetsprotokoll. För att bli bättre måste de tillgodose sitt behov av vad Gartner kallar Data Security Governance och därmed skydda information i strukturerade och samordnade händelser, inte som en eftertanke eller åtgärdande efter ett intrång.

Vad är datasäkerhetsstyrning?

Gartner definierar datasäkerhetsstyrning (DSG) som "en delmängd av informationsstyrning som specifikt handlar om att skydda företagsdata (i både strukturerad databas och ostrukturerad filbaserad form) genom definierade datapolicyer och processer."

Du definierar policyerna. Du definierar processerna. Det finns ingen enhetlig lösning för DSG. Dessutom finns det ingen enskild produkt som uppfyller alla DSG:s behov. Du ska titta på din data och väga in vilka områden som har störst behov och viktigast för ditt företag. Du tar datastyrning i egna händer för att avvärja en katastrof. Kom ihåg att din information är ditt ansvar.

Även om det finns flera vägar för att skydda data – logiska, fysiska och mänskliga – tre primära programvarumetoder som IRI-kunder framgångsrikt använder är klassificering, upptäckt och avidentifiering (maskering) av PII och annan data som anses vara känslig.

Dataklassificering

För att hitta och skydda specifik data i riskzonen måste den först definieras i namngivna kategorier eller grupper. Data klassificerade på detta sätt kan katalogiseras inte bara efter dess namn och attribut (t.ex. US SSN, 9-nummer), utan också föremål för beräkningsvalidering (för att skilja dem från andra 9-siffriga strängar) och känslighetstillskrivning (hemlig, känslig, etc.) .).

Utöver dessa tilldelningar kan dataklasser eller klassgrupper kännetecknas av var de finns och/eller hur de ska hittas (sökmetod/er) om deras platser är okända. Också möjligt är den globala tilldelningen av en sanerings- eller maskeringsfunktion, så att avidentifiering kan utföras konsekvent för alla medlemmar i klassen, oavsett plats, och bevara dess referensintegritet.

Dataupptäckt

För att hitta känslig data kan sökfunktioner som kan eller inte är associerade med dataklasser köras. Exempel på upptäcktstekniker inkluderar RegEx eller Perl Compatible Regular Expression (PCRE) sökningar genom databaser eller filer, fuzzy (soundalike) matchande algoritmer, speciell sökvägs- eller kolumnfiltreringslogik, namngiven enhetsigenkänning (NER), ansiktsigenkänning, etc.

Det är också möjligt att utnyttja maskininlärning i igenkänningsprocessen. IRI stöder semi-övervakad maskininlärning i NER-modellbyggnad, till exempel i sin DarkShield-produkt (nedan).

Avidentifiering av data

Ett av sätten att minska, och till och med omintetgöra, risken för dataintrång är genom att maskera data i vila eller i rörelse, med funktioner på fältnivå som gör den skyddad men ändå användbar till viss del.

Enligt Gartners analytiker Marc Meunier, "Hur datamaskering utvecklas för att skydda data från insiders och utomstående:"

Att använda datamaskering hjälper organisationer att höja nivån av säkerhet och integritetsgaranti för sina känsliga uppgifter – oavsett om det är skyddad hälsoinformation (PHI), personligt identifierbar information (PII) eller immateriella rättigheter (IP). Samtidigt hjälper datamaskering att uppfylla kraven på efterlevnad av säkerhets- och integritetsstandarder och -föreskrifter.

De flesta företag – antingen i kraft av interna regler eller dataskyddslagar – har, är nu eller kommer snart att göra datamaskering till en central del av sin övergripande säkerhetsstrategi.

Beprövade mjukvarulösningar

IRI tillhandahåller statiska och dynamiska datamaskeringslösningar för databaser, platta filer, proprietära stordatorer och äldre applikationskällor och big data-plattformar (Hadoop, NoSQL, Amazon, etc.) i sin FieldShield-produkt eller Voracity-plattform, såväl som data som är i riskzonen i Excel via CellShield.

För data i semi- och ostrukturerade källor som NoSQL DB:er, fritt format textfiler och programloggar, MS Office och .PDF-dokument, plus bildfiler (även ansikten), kan du använda DarkShield för att klassificera, upptäcka och avidentifiera det .

I dessa "sköld"-produkter kan du använda funktioner som suddighet, radering, kryptering, redaktion, pseudonymisering, hashning och tokenisering, med eller utan möjligheten att vända dessa funktioner. Voracity – som inkluderar dessa produkter – viker också datamaskering i dataintegration och migreringsoperationer, såväl som datafederation (virtualisering), rapportering och datatvistelse för analytiska operationer.

Inbyggda funktioner för dataupptäckt, klassificering, metadatahantering och granskningsloggning underlättar både automatiska och manuella bedömningar av återidentifierbarheten av berörda poster. Se www.iri.com/solutions/data-masking och www.iri.com/solutions/data-governance för mer information, och kontakta din IRI-representant om du behöver hjälp med att skapa eller genomdriva ditt DSG-ramverk genom ett datacentrerat, eller "startpunkt" säkerhetsstrategi.