MySQL är känt för att vara lätt att använda och mycket säkert. Det är därför det är det första valet för många organisationer, inklusive de största varumärkena som Facebook, Google, Uber och YouTube. Eftersom det är öppen källkod är det gratis att använda och ändra även för kommersiella ändamål. Men även om det kan vara mycket säkert, används inte alltid säkerhetsfunktionerna på rätt sätt.

Cyberkriminella är bra på att hitta sätt att utnyttja massorna. Ransomware-attacker har trängt igenom allt från städer, skolor och sjukhus till stora och små företag. Offren luras att tillåta skadliga program i sina system där dessa program låser filer tills de får lösen. Organisationer av alla slag som använder MySQL och andra databashanteringssystem löper risk för attacker.

Att rikta in sig på civila anläggningar utöver företag är ett smart drag för cyberkriminella eftersom vårt samhälle kommer att falla sönder utan dem. Genom att veta detta utnyttjar hackare sårbarheter i MySQL för att tjäna pengar på mål som inte har något utrymme att vägra lösen.

Ransomware är en lukrativ bransch för en cyberkriminell, särskilt som vi fortsätter att förlita oss på teknik för att lagra alla typer av data inom alla sektorer. Förra året utnyttjade några av de mest skadliga ransomware-attackerna mål för biljoner dollar. Det är viktigare än någonsin att skydda din databas från oönskad åtkomst.

Ransomware-attacker

År 2020 hade det genomsnittliga lösensumman som krävdes i ransomware-attacker nått 170 000 USD per incident under tredje kvartalet. Även om brottslingar vanligtvis håller fast vid sitt ord och återställer data när lösensumman har betalats, är det fortfarande omöjligt att veta om din data är helt säker efter att ha drabbats av en attack.

Sådana attacker har blivit mer förväntade sedan Covid förändrade vårt digitala landskap. Fjärrarbetare och företag tvingades förlita sig på molnbaserade projektverktyg och andra typer av onlinedatabaser för att samarbeta med andra teammedlemmar, kunder och entreprenörer. Och även om den här typen av verktyg tillåter chefer att ställa in teambehörigheter för kontroll, är sådana åtgärder inte tillräckliga.

För att komplicera saker och ting ytterligare använder fler och fler människor på alla digitala expertnivåer onlinesamarbetsverktyg, och de flesta av dem är fortfarande inte säkerhetskunniga. Med så mycket information som kommer genom olika kanaler kan det vara svårt för även de mest skickliga användarna att definiera om data kommer från en legitim källa.

Det är därför cyberbrottslingar har utnyttjat rädslan och desinformationen kring pandemin. Skadliga länkar inbäddade i saker som falska CDC-e-postmeddelanden har cirkulerat. De utnyttjar pandemirelaterade farhågor genom att förvränga sig själva med mycket övertygande layouter och logotyper för att lura mottagarna att släppa in bedragarna direkt i sina datorer.

År 2021 blir hackergrupper ännu mer sofistikerade och svårfångade i sin taktik. Kryptovaluta är ett populärt format för lösen. Kryptospårningsfunktioner är ganska nya, och det är så mycket svårare att fånga cyberkriminella. Privat data blir en allt mer värdefull vara.

PLEASE_READ_ME

En av de mest svårfångade och farliga attackerna det senaste året, nu känd som PLEASE_READ_ME, har förändrat vårt sätt att tänka på omfattningen och kapaciteten hos ransomware-teknik. De flesta ransomware-attacker är riktade mot specifika enheter som har mycket att förlora. Den här typen av riktade attacker är vanligtvis välplanerade och sömlöst utförda, vilket tvingar offren att betala högst dollar för att förhindra att privata uppgifter auktioneras ut.

PLEASE_READ_ME-attacken var däremot en mer opportunistisk exploatering. Det fokuserade på att rikta in sig på MySQL-servrar med svaga referenser. Även om de tjänade mindre pengar per offer, hackades en mängd maskiner och MySQL-databaser med automatiserade skript. Attackerna använde inte ens skadlig programvara (bara ett skript).

I slutet av 2020 hade totalt 250 000 databaser stulits i dessa attacker och sålts på den mörka webben. Offren ombads att betala.08 BTC (Bitcoinvalutan) för att återställa sina databaser, vilket ger upp till nästan 4 350 USD vid Bitcoins nuvarande växelkurs.

Denna oöverträffade attack har satt användare av MySQL på kanten. Vi har lärt oss att ingen är säker, och vi måste se till att uppgifterna är säkra.

Skydda MySQL-databaser

I ljuset av den svindlande framgången med PLEASE_READ_ME och andra ransomware-attacker baserade på svaga referenser, är SQL-attacker en av de vanligaste formerna av cyberattacker. Det är dags att se till att dina databaser är skyddade från utpressning.

Här är några steg du kan vidta för att stärka säkerheten för dina referenser och databaser:

Distribuera en lösenordshanterare

Många säkerhetshanteringsverktyg kan hjälpa till med automatiserad övervakning av databasen och säkerhetsprotokoll. Självklart måste varje användare skapa ett unikt lösenord, men det räcker inte. Använd lösenordshanteringssystemet som kräver att varje lösenord ändras regelbundet.

Implementera till exempel lösenordskraven, såsom antalet siffror, förekomsten av specialtecken, etc. Kräv sedan att du uppdaterar detta lösenord var 60:e dag till ett nytt lösenord som inte har använts tidigare. Detta kan hjälpa till att hålla dina databasanvändare ansvariga och komplicera uppgifterna för även erfarna cyberbrottslingar.

Använd principen om minsta privilegie

Principen om minsta privilegium innebär att du endast ska ge användare tillgång till filer som de behöver för att utföra de uppgifter som krävs av dem. Med andra ord behöver inte alla anställda full tillgång till varje databas du hanterar. Använd SQL-serveradministration för att kontrollera vem som har tillgång till vad.

Många verktyg hanterar databasadministration. Du behöver inte anstränga dig för att hålla reda på användarnamn, lösenord, behörigheter och tilldelningar på egen hand. Genom att blockera vissa delar av databasen gör du inte bara en attack mindre skadlig, utan gör det också lättare att spåra och lokalisera sårbarheten om intrånget ägde rum.

Inkludera Zero-trust Security Models

En nollförtroendemodell förutsätter att ingen identitet kan litas på. Därför kräver alla användare autentisering innan de får tillgång till data och andra resurser. Förutom att inte lita på mänskliga användare är det avgörande att hålla maskiner enligt samma nollförtroendestandarder.

Automationsteknik är en fantastisk investering för företag av alla slag för att öka effektiviteten, men att lita på maskinidentiteter kan innebära allvarliga problem. Att använda ett övervakningsprogram i realtid och hålla reda på användaridentiteter och deras tillhörande åtkomst och privilegier är avgörande för att upprätthålla en effektiv nollförtroendepolicy.

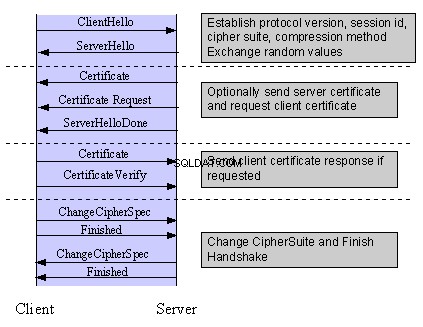

SSL- och TLS-kryptering

Secure Sockets Layer (SSL)-certifikat är ett bra ställe att börja när det gäller att kryptera företagsdata. Det är klokt att specificera din SSL-inställning för varje användare.

Din databas bör vara krypterad, men det är också viktigt att kryptera nätverket och garantera att alla tredje parter med åtkomst också använder krypteringsprotokoll. Kom ihåg att du bara är lika säker som din svagaste länk.

Dubbelkolla att du har SSL eller dess efterföljare, Transport Layer Security (TLS), aktiverat. Fråga dina tredjepartsleverantörer om de krypteringsprotokoll de har på plats också.

Ta bort anonyma användare

När du vidtar stegen ovan för att öka autentiseringssäkerheten bör du också ta bort alla anonyma användare eller användare utan lösenord. Detta säkerställer att det inte finns några dörrar på vid gavel för hackare att komma in. Det är mycket lätt för en cyberbrottsling att logga in på dina MySQL-servrar om du inte behöver ett lösenord.

Cyberkriminella som utför SQL-attacker är väl medvetna om alla sårbarheter i hårdvara och mjukvara, och särskilt säkerhetsproblem i molnet. Det är så de försörjer sig. Ett anonymt konto kan enkelt ge direkt åtkomst till konfidentiella filer och annan data.

Aktivera revisionsloggning

Sist men inte minst, se till att du har aktiverat granskad loggning. Granskningsloggning håller reda på tid, datum och plats för inloggningar, såväl som viss användaraktivitet. Du kan klassificera dina SQL-data så att du vet vad som är känslig information.

Denna typ av datahantering blir kritisk när du upplever ett dataintrång eller någon form av cyberattack. Då kan du se när och hur angriparen nådde din server och vilken data som påverkades. Det är också en bra idé att ha denna logg övervakad kontinuerligt.

Även om automatisering är nyckeln till denna processeffektivitet, är det också klokt att låta en person granska loggarna och programvaran för att se till att ingenting glider mellan stolarna.

Skydda dig själv i dag

Digitaliseringen av ekonomin har skapat en grogrund för cyberkriminella att hitta nya och mer skadliga sätt att utnyttja människor och företag. År 2020 ökade kostnaden för lösensummor på nätet med 336 %, och den siffran ökar varje dag. Fortsatt innovation inom teknik kommer oundvikligen att leda till innovation även inom exploatering och datastöld.

Det kommer alltid att finnas kriminella att hålla utkik efter, oavsett storleken på ditt företag eller hur mycket data eller pengar du har. Automatiserade ransomware-attacker och andra cyberattacker fungerar bäst när ett brett nät kastas. Detta innebär att för bedragare handlar det inte alltid om att uppnå det största rånet. Som vi har lärt oss av de senaste årens ransomware-trender, läggs en serie smygande attacker som tyst stänger ner småföretag eller civila organisationer upp över tiden. Även när pandemin blir ett dåligt minne, kommer bedragare att hitta andra sätt att lura de utsatta till att ladda ner skadliga filer.

I vardagen vidtar vi vissa försiktighetsåtgärder för att skydda oss mot brott. Vår aktivitet på internet borde inte vara annorlunda. Trenderna indikerar att vi kan förvänta oss en fortsatt ökning av försök och framgångsrika ransomware-attacker i framtiden. Att vara vaksam när det gäller att övervaka dina säkerhetsprotokoll och omsätta dessa tips i praktiken kommer avsevärt att minska dina chanser att falla offer för skadliga attacker.

Förutom att implementera dessa riktlinjer finns det många verktyg tillgängliga för att hjälpa dig med MySQL-databashantering. Använd automatisering till din fördel för att vara säker och upprätthålla en balans mellan säkerhet och användbarhet.